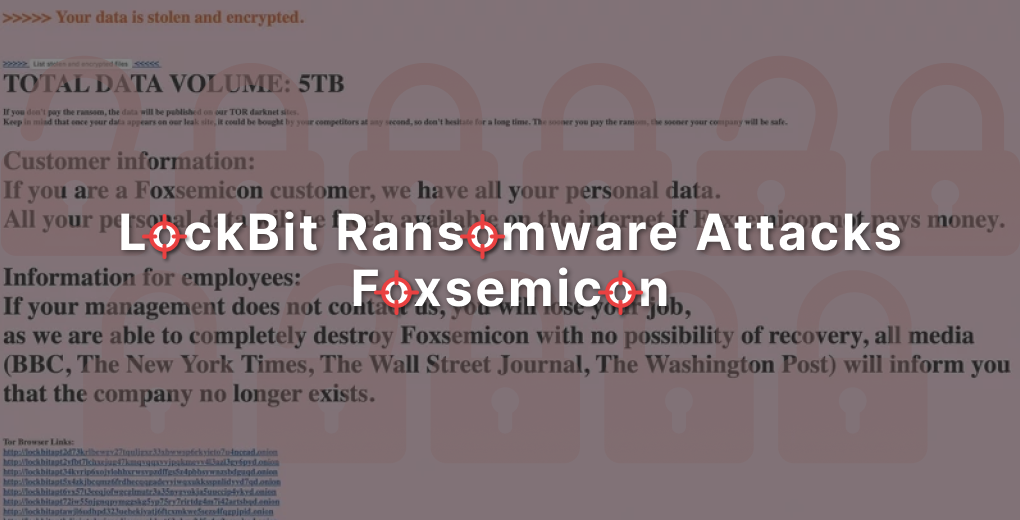

Hsinchu, Taiwan - January 17, 2024 - 2024年初,鴻海集團旗下的主要半導體設備製造商,京鼎集團(Foxsemicon Integrated Technology Inc., Fiti, 台灣證券交易所:3413),遭受了LockBit勒索軟體的網路攻擊。 LockBit是一個奉行 “勒索軟體即服務(RaaS)” 的網路犯罪集團。 該集團開發的勒索軟體,不僅竊取了京鼎集團的內部資料,還威脅要將其公開。

此外,LockBit網路犯罪集團更進一步劫持了京鼎的官方網站, 將官方網站替換為一則消息,宣稱他們已經盜取了5TB的資料,包括客戶資訊。 並威脅京鼎的員工,警告他們如果公司不服從他們的要求,可能會面臨失去工作。

這是台灣首次發生網路犯罪分子既竊取資料又劫持公司網站的事件。 京鼎則發表了一份公開聲明,向客戶和利益相關者保證, 初步評估顯示對公司運營沒有重大影響。同時,京鼎聯繫了法務部調查局,要求對此一事件進行全面調查。

About Lockbit

關於Lockbit 勒索軟體的感染途徑,一開始是先用電子郵件的附件寄送, 只要有人不小心點擊,導致Lockbit開始執行, 它就開始掃描附近設備,是否有它能利用的網路漏洞, 一旦有,就將自己複製過去,並遠端執行新的這一份Lockbit 勒索軟體。

所以, 不要隨意開啟附件, 永遠記得定期備份, 仍是一般防範勒索軟體的建議。

值得注意的是,第三代Lockbit有分紅制度,所以不排除內鬼在公司內部啟動Lockbit。 所以要在公司內部各個網段,大量佈建類似 Pico-UTM 或 Tera-UTM 這種網路安全過濾器, 才能阻止Lockbit在內部爆發。

Lionic Actions

得知這個新聞後,鴻璟科技迅速檢查防毒資料庫中的 LockBit 勒索軟體。 結果,雲端防毒伺服器已經收集了超過50萬個 LockBit 勒索軟體家族的變種病毒實體。

以下是部分能夠偵測 LockBit 病毒家族的病毒碼清單:

| Anti-Virus Signature ID | Virus Name | Release Date |

|---|---|---|

| 9269823910101921 | Trojan.Win32.Lockbit.j | 2023-12-12 |

| 9233970457236220 | Trojan.Win32.Lockbit.j | 2023-12-04 |

| 9041380854200519 | Trojan.Win32.Lockbit.j | 2023-11-23 |

| 9202100030870260 | Trojan.Win32.Lockbit.j | 2023-11-10 |

| 9110006882884620 | Trojan.Win32.Lockbit.j | 2023-11-04 |

| 9183050870493262 | Trojan.Win32.Lockbit.j | 2023-11-02 |

| 9198504858767879 | Trojan.Win32.Lockbit.4 | 2023-11-01 |

| 9243198351326660 | Trojan.Win32.Lockbit.4 | 2023-10-29 |

| 9131979991142791 | Trojan.Win32.Lockbit.4 | 2023-10-26 |

| 9134384088522549 | Trojan.Win32.Lockbit.4 | 2023-10-24 |

| 9035587964425902 | Trojan.Win32.Lockbit.4 | 2023-10-17 |

| 9237410090896048 | Trojan.Win32.Lockbit.4 | 2023-10-11 |

研究 LockBit 勒索軟體的感染方式後,有14個網路安全漏洞 (Common Vulnerabilities and Exposures,CVEs) 可能被 LockBit 利用。 這14個網路安全漏洞,在被研究人員發現時,鴻璟科技團隊就已經設計了相關的防駭客入侵特徵碼了。 並不需要針對這事件再採碼。

以下是針對這14個CVEs的駭客入侵特徵碼清單:

| Anti-Intrusion Signature ID | Message | CVE | Release Date |

|---|---|---|---|

| 8100513 8102453 | Fortinet FortiOS SSL VPN Web Portal Directory Traversal | CVE-2018-13379 | 2020/12/04 |

| 8100527 | Microsoft Windows RDP Channel MS_T120 Use After Free | CVE-2019-0708 | 2022/06/16 |

| 8100568 8100569 | Microsoft Windows Server Netlogon NetrServerReqChallenge Privilege Escalation | CVE-2020-1472 | 2021/03/26 |

| 8102020 8102021 | F5 iControl REST Interface Server Side Request Forgery | CVE-2021-22986 | 2022/11/11 |

| 8102726 | Microsoft Exchange Server MailboxExportRequest Arbitrary File Write | CVE-2021-31207 | 2023/08/18 |

| 8100634 8101552 8101553 8101554 8101555 | Microsoft Exchange Server Autodiscover SSRF | CVE-2021-34473 | 2022/08/19 |

| 8403390 | Microsoft Exchange server security feature bypass | CVE-2021-34523 | 2023/05/30 |

| 8100725 | Microsoft Windows LSA Spoofing NTLM Relay Attack CVE-2021-36942 2021/10/08 | ||

| 8100664 8100676 8100677 8100680 8100720 8100956 8100957 8100958 8101585 | Microsoft WIndows MSHTML ActiveX Remote Code Execution | CVE-2021-40444 | 2021/09/24 |

| 8100903 8100904 8100905 8100906 8100907 8100908 | Apache Log4j JNDI Injection Remote Code Execution | CVE-2021-44228 | 2021/12/17 |

| 8102442 8102443 | Forta GoAnywhere MFT Unsafe Deserialization Remote Code Execution | CVE-2023-0669 | 2023/05/03 |

| 8102865 8102866 8102867 | PaperCut MF/NG PrintScript Remote Code Execution | CVE-2023-27350 | 2023/10/20 |

| 8102887 | Citrix NetScaler ADC and NetScaler Gateway Information Disclosure | CVE-2023-4966 | 2023/11/03 |

前述 Lockbit anti-virus 與 anti-intrusion 特徵碼的說明顯示, Lionic 所有的網路安全產品,包括 Pico-UTM、Tera-UTM 和 Dual Ark-UTM,已經證明能夠有效防禦LockBit。 這些產品都能夠同時從防毒和防駭客入侵兩方面抵抗勒索軟體。 Lionic的網路安全產品配備有完整的防護措施,能提供對勒索軟體威脅的全面保護。

鴻璟科技董事長呂炳標強調道: “鴻璟科技投資了大量人力物力於勒索軟體的研究與防禦, 除了備份資料以外,採用鴻璟科技的 Pico-UTM, Tera-UTM, or Dual Ark-UTM 不失為一個對抗勒索軟體的好方法”

確實,防範勒索軟體的最佳方法還是定期資料備份。 此外,用戶還可以選擇一些網路安全設備來阻擋勒索軟體。 鴻璟科技確信採用 Pico-UTM、Tera-UTM 或 Dual Ark-UTM 會是對抗勒索軟體的最佳選擇。 採用這些產品,用戶遭受勒索軟體攻擊的風險顯著降低,重要的資料和資產自然就被保護了。

Reference

- “國內首例 駭客挾持京鼎網站 公開威脅”, https://udn.com/news/story/123894/7714748

- “Lockbit”, https://en.wikipedia.org/wiki/Lockbit

- “All About LockBit Ransomware”, https://www.securin.io/articles/all-about-lockbit-ransomware/

關於鴻璟科技

鴻璟科技(Lionic)是一家全球性的創新深度封包檢測技術供應商,鴻璟科技的技術包括 深度封包檢測 (DPI, Deep Packet Inspection) 核心和基於該核心的應用軟體,這些應用包括 網路安全解決方案 ( 涵蓋 防電腦病毒、防駭客入侵 和 阻擋惡意網站 ) 及 內容管理解決方案 ( 涵蓋 應用識別、設備識別、智慧頻寬調整、網頁分類 和 家長管控 )。 鴻璟科技的網路安全和內容管理解決方案、雲端掃描服務 及 特徵碼訂閱服務 已廣泛部署於全球。